不正ログインをIPアドレスでブロックする~DiskStation DS218j

Synology DiskStation DS218jはなかなか便利で、QuickConnectを使えばルータに特別な設定をしなくても、外出先からいろんなサービスに簡単にアクセスできます。

しかしながらNOMIはことICTに関して「簡単なサービスほど危険なサービスはない。」と思っています。

少し前にセブン&アイ・ホールディングスが、十分なセキュリティを確保しない状態でセブン・ペイの実施に踏み切った結果、あっという間に不正アクセスの餌食となり、撤退を余儀なくされたという事件がありましたよね。

セブン・ペイ

沿革

- 2018年(平成30年)6月14日 – 株式会社セブン・ペイ設立[1]。

- 2019年(令和元年)

- 7月1日 – 「7pay」サービス開始[5][6][7]。

- 7月2日 – 「身に覚えのない取引があった」との問い合わせが寄せられる[8][9]。

- 7月3日 – 「7pay」の大規模な不正利用が判明し、サービスの制限を開始。以後、サービス制限の範囲を拡大(詳細後述)。

- 7月4日 – 店舗レジ及び、セブン銀行ATMからの現金チャージ利用を停止。新規会員登録を停止。[8]

- 7月8日 – 一連の不正使用案件に関連し、金融庁がセブン・ペイに対して資金決済法に基づく報告徴求命令を出す[10]。

- 7月11日 – 外部IDによるログインを停止[8]。

- 7月30日 – 共通IDの7iDの全会員約1650万人のパスワードを一斉リセット[8][11][12]。

- 8月1日 – 7payのサービスを2019年9月30日24時に廃止することを発表[8][13][14]。

出典:ウィキペディア

セブン・ペイは高度な認証の仕組みを導入しなかったため、ユーザーは簡単に使い始められたわけですが、そのために不正ログインを許しました。

結果としてはユーザーの利便性を優先したゆるゆるセキュリティは間違いだった、ということになりますね。

いつでもどこからでも簡単にログインできるDS218jも、ある意味そういう危険をはらんでいるかもしれません。

DS218jへのアクセスで一番怖いのは、DSMに見知らぬ第三者が管理者権限でログインしてしまうことだと思います。

現在NOMI宅のDS218jは、SSLで通信経路を暗号化しているため、NOMIが入力するパスワードをネット越しに第三者傍受される危険はないと考えています。

IDもパスワードも簡単に見破られるような単純なものは設定していませんし、他のIDとの使いまわしもしていません。またNOMI以外にDSMにログインを許可しているユーザーはいませんから、一応大丈夫だとは思っています。

ただ世の中には辞書アタックという厄介なパスワードクラックの手法があります。

辞書攻撃

概要

ブルートフォースアタック(総当たり攻撃A~Z・0~9まで総当たりでパスワードを打ち込みパスワードを破る)の場合は、膨大な試行回数がかかり、時間ロスが大きい。そこで、人間が発想するパスワードはワンパターンな事が多いために、良く使われるパスワードを「辞書」的に登録し攻撃に利用するのが辞書攻撃である。辞書に記載された単語を利用して特定文字列を推察する方法だが、以下のように幾つかの利用方法がある。

クラッカーの攻撃

辞書攻撃の辞書とは、文字通りの辞書(この場合、主に英語の)で、これに載っている単語を、パスワード等を知るために、片っ端から入力して行き、対象のコンピュータが、どのような反応を示すかを調べ、件のコンピュータに施されたパスワードを知る事ができる。なお辞書と言っても大抵はコンピュータプログラムで利用し易いよう、単語のみが羅列してあるファイルである。

この、一見すると自転車などに使うダイヤル錠を外すのに、0000 – 9999の全ての組み合わせを試すような非常に不毛な手法は、簡単なプログラムによって自動化するのも容易なため、ウェブページ改竄を目的とした技術程度の低いクラッカーが、サーバへ侵入する時などに良く試す方法の一つである。これは時間は確実に掛かるが、完全に失敗するという事が、比較的少ない。

ブルートフォースアタックでは、辞書そのものを使うよりも更に時間は掛かるが、より確実に結果がでる可能性が高い。同様の手法で、書庫ファイルに施されたパスワードを調べるソフトウェアも存在する。

出典:ウィキペディア

実際のところ、NOMI宅のDSMに辞書アタックを仕掛けたところで、NOMIの複雑なIDやパスワードをクラックすることはできないでしょう。

じゃあ何が厄介なのかというと、攻撃者にとってはそのDS218jにかけられているIDやパスワードがどの程度複雑なものなのかを知ることはできないため、絶対にクラックできないDS218jに対してでも無駄な攻撃を延々と繰り返される恐れがあり、自宅の通信帯域が圧迫されるだけでなく、NASが接続を拒否する動作で手一杯になってしまうことが起こり得る、ということです。

なので、

「定回数以上の誤ったログイン試行が短時間で行われたとき、ログイン元のIPアドレスからはそれ以上ログイン試行できないようにして攻撃者にあきらめてもらう。」

というセキュリティを施したいと思います。

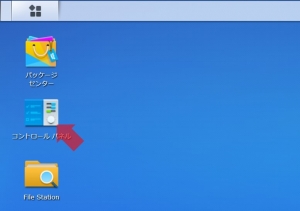

まずDSMにログインし、

コントロールパネルを開きます。

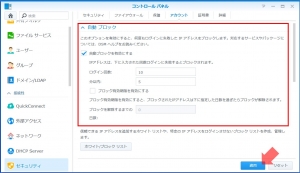

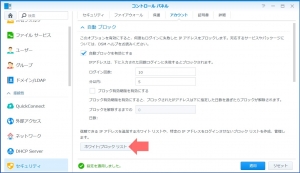

[セキュリティ]を開きます。「自動ブロックを有効にする」にチェックを入れると、ログイン試行回数によるブロックが有効になります。

「ログイン回数:」、「分以内:」は、何分以内に何回以上ログインに失敗したらブロックするかを設定します。

NOMIはタイピングが下手なくせに、かなり複雑なIDとパスワードを設定していますので、認証ミスが多いです。そこで「ログイン回数:」は10、「分以内:」は5のデフォルトのままにします。

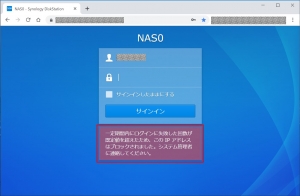

ブロックにかかってしまうとログイン画面に、

一定期間内にログインに失敗した回数が既定値を超えたため、このIPアドレスはブロックされました。システム管理者に連絡してください。

と表示され、接続元のIPアドレスからのログイン試行ができなくなります。また、

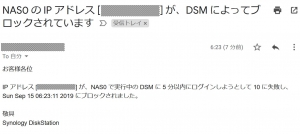

で設定している管理者宛に、

のようなメールが送られてきます。

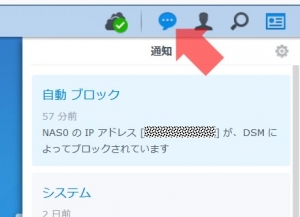

またDSMの通知領域にも通知されます。

一旦ブロックされてしまうと、後ほど説明する[ホワイト/ブロック リスト]からブロックされているIPアドレスを削除する必要がありますが、次の「ブロック有効期限を有効にする」にチェックを入れ、「ブロックを解除するまでの日数:」に整数を入れると、ブロックにかかってもその日数を経過すればまた自動的にログイン試行できるようになります。

辞書アタックは人間が行うのではなく、不正プログラムが自動で行うため、ブロックがかかっていても延々と攻撃を続けられる可能性があります。それが何日間続くのかはこちらでは予測できませんから、ここは設定しません。NOMIは一度攻撃の拠点となったIPアドレスからは永遠に接続拒否します。

出来の悪い攻撃プログラムは、突破不可能とわかっていても攻撃をやめたりはしません。さっさとあきらめてどっか行っちゃえばいいのにね。

ここまで設定したら、一旦[適用]ボタンをクリックして設定を確定します。

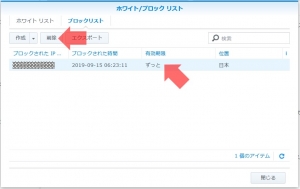

次に[ホワイト/ブロック リスト]を設定します。

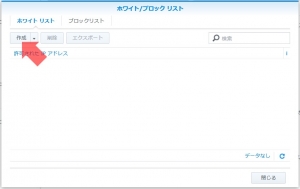

IPアドレスを「ホワイトリスト」に登録すると、そのIPアドレスからのログイン試行については「自動ブロックを有効にする」が有効でもその設定が無効となり(ログには記録が残ります)、何度でもログイン試行が可能になります。

NOMIの自宅内から悪意の第三者が不正ログインする可能性はないので、ここにはNOMI宅のローカルネットワークを登録しておきます。

[ホワイト/ブロック リスト]ボタンをクリックします。「ホワイトリスト」タブで[作成]ボタンをクリックします。

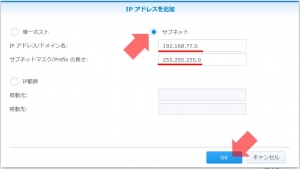

「サブネット」を選択し、自宅ネットワークを登録します。

NOMIの自宅のローカルネットワークは現在"192.168.77.0/255.255.255.0″なので、「IPアドレス/ドメイン名:」に"192.168.77.0″、「サブネットマスク/Prefixの長さ:」に"255.255.255.0″を入力して[OK]ボタンをクリックします。

「単一ホスト」を選択すると、ネットワークではなく単一のIPアドレスまたはホストを登録できます。また、「IP範囲」を選択して、「移動元:」に先頭のIPアドレスを、「移動先:」の末尾のIPアドレスを登録するとIPアドレスの範囲で指定できるようです。「移動元:」「移動先:」は意味不明ですが多分誤訳ですね。

例えば職場が固定IPアドレスでインターネットにつながっているのであれば(かつ職場にそんなやばい人は居ない、という確証があれば、)、そのIPアドレスをホワイトリストに登録しておけばよいかもしれません。

これでNOMIは自宅からならば安心して何回もパスワードを間違えられるようになりました。認知症対策はこれでばっちりです(笑)。

余談ですが、NOMIは自治体の小地域福祉会の役員をしています。IDとパスワードで支配されている現代、認知症によるログイントラブルの問題が、今後深刻になっていくことに強い懸念を抱いています。

IPアドレスが「ブロックリスト」に登録されると、ログイン試行がブロックされます。

「自動ブロックを有効にする」の設定に引っかかってログイン試行をブロックされたIPアドレスは自動でここに登録されます。

ブロックされたIPアドレスに対してログイン試行を許可するには、対象のIPアドレスを選択して[削除]ボタンをクリックすればOKです。

DSMにはIPアドレスブロックの他にも、アカウント単位でのログインブロックや2ステップ認証など、下手なネットワークサービス顔負けの非常に優秀なセキュリティ対策機能が備わっていますが、そのうち気が向いたら試してみたいと思っています。

ディスカッション

コメント一覧

まだ、コメントがありません